9 z 10 firem nechrání svoje výrobní zařízení proti kyberútokům

Kybernetických útoků na firmy přibývá a jsou stále lépe cílené. Jaká opatření by měly zejména malé a střední firmy zavést a jak svou bezpečnost řídit? Doporučení na základě zkušeností ze své bohaté praxe nabízí Ilja David, jednatel firmy Iron OT, která se zaměřuje právě na bezpečnostně podceňovanou oblast výroby.

Inzerce

Hned v úvodu nabídl Ilja David paralelu mezi kyberbezpečností a bezpečností silničního provozu: „Kvalitně zajištěná bezpečnost znamená, že firma má zavedený systém řízení informační či kybernetické bezpečnosti, který propojuje její technologie se správně definovanými, a hlavně vykonávanými, procesy jejími zaměstnanci a spolupracujícími externími dodavateli. Jako příklad mohu uvést bezpečnost dopravy – zde také máme spoustu pravidel, standardizované procesy a technologie. Dnes je většina lidí proškolená způsobem, že ví, že na červenou signalizaci se má zastavit apod. Celý systém dopravní bezpečnosti tak funguje samostatně – nezávisle na lidské společnosti. Samozřejmě se může něco stát, může přestat svítit semafor z nějakého důvodu, stane se nehoda, ale kvalitně zavedená bezpečnosti dokáže tyto věci předvídat, kontrolovat a v případě potřeby také efektivně řešit. Stejné je to s kybernetickou bezpečností. Je-li dobře zavedena, funguje samostatně, nenásilně a harmonicky způsobem, kdy nikoho neobtěžuje a je pevnou součástí organizační kultury.“

Kolik procent firem v ČR má dobře vyřešenou IT a OT bezpečnost?

Dostupné studie a data se mohou značně lišit v závislosti na tom, co lze považovat za „dobře vyřešenou“ bezpečnost. Odhaduji, že na cestě ke správně řešené IT bezpečnosti jsou zhruba dvě až tři firmy z deseti a v oblasti OT bezpečnosti maximálně jedna z deseti.

Jak se změnila bezpečnostní situace od vypuknutí ruské agrese na Ukrajině?

Během roku 2023 došlo proti roku předešlému téměř k 80% nárůstu kybernetických bezpečnostních incidentů evidovaných Národním úřadem pro kybernetickou a informační bezpečnost (NÚKIB). Útoky proti českým firmám zpravidla probíhaly v návaznosti na oznámení materiální či jiné pomoci Ukrajině či na výroky politiků.

V letošním roce jsem byl osobně na Ukrajině na Kyiv International Cyber Resilience Forum, což byla první konference k první skutečné kybernetické válce, kterou lidstvo zažívá. Na tomto fóru se sešli vedoucí představitelé ministerstva zahraničí USA, CISA, NATO, Agentury Evropské unie pro kybernetickou bezpečnost (ENISA) a členských států EU, k prodiskutování strategie, taktiky a praktické ukrajinské zkušenosti se zvládáním kybernetických hrozeb přicházejících z Ruska. Zajímavá zde byla informace od ředitele evropské agentury pro informační bezpečnost ENISA, který zmínil, že Rusko pro své útoky využívá zastaralé systémy a cloudovou infrastrukturu evropských zemí a že EU je bohužel v adekvátní reakci pomalá. Je ale dobré vidět sebereflexi a veřejně oznamovaná nápravná opatření.

Je situace ve velkých firmách lepší než ve středních či malých?

Určitě, velké firmy často disponují většími zdroji, které mohou investovat do sofistikovanějších bezpečnostních řešení a mají zpravidla větší povědomí o rizicích a potřebě ochrany své infrastruktury a dat. Mnohé z těchto firem také již v minulosti čelily kybernetickým útokům, což je přimělo k serióznějšímu přístupu k otázce kybernetické bezpečnosti.

Střední či malé firmy si často myslí, že nejsou atraktivním terčem pro kybernetické útočníky, ale opak je pravdou – ze zkušenosti většina útoků míří právě na firmy tohoto rozsahu. Mnohé tyto firmy mají zastaralou infrastrukturu, která není pravidelně aktualizována, což z nich činí snadný cíl pro útočníky.

Útok může vést k významným finančním ztrátám, ztrátě důvěry zákazníků, a dokonce může zcela ochromit jejich provoz. Tento nedostatek zkušeností a připravenosti může být pro malé firmy zničující.

Bavme se dále spíše s ohledem na malé a střední firmy, které si nemohou dovolit vlastní IT oddělení nebo specializovaného pracovníka. Kdo v takové firmě má mít IT bezpečnost na starosti, a kdo bezpečnost OT? Můžete doporučit nějaký osvědčený model?

Malé a střední firmy, které nemají možnost udržovat vlastní IT oddělení, často outsourcují své IT služby. Tento přístup může přinést úspory a zjednodušení procesů, ale zároveň přináší určitá rizika. Bohužel, nelze se vždy spolehnout na to, že dodavatelé IT služeb automaticky zajistí dostatečnou úroveň kybernetické bezpečnosti. Ve skutečnosti mnoho dodavatelů v tomto odvětví nedodává služby na požadované úrovni a v rámci usnadnění svého fungování podceňují i samotné bezpečnostní základy.

Je více než vhodné, aby firmy, které outsourcují své IT potřeby, investovaly do zajištění kybernetické bezpečnosti třetí stranou. Nezávislý odborník může objektivně posoudit stávající bezpečnostní opatření a identifikovat potenciální slabiny. Na základě tohoto hodnocení by měl poskytnout doporučení pro zlepšení, která firma může následně vyžadovat od svého současného IT dodavatele nebo je outsourcovat přímo od specialistů na kybernetickou bezpečnost, kteří s tímto dodavatelem budou spolupracovat a persistentním způsobem kontinuálně zlepšovat kybernetickou bezpečnost dané organizace.

Tento přístup zajišťuje, že bezpečnostní řešení budou aktualizována a přizpůsobena současným hrozbám a potřebám podniku. V ideálním případě poté tato externí firma kybernetické bezpečnosti funguje jako takový lékař, který se stará se o její technologie, procesy a zaměstnance, pravidelně firmu vyšetřuje na různé symptomy a který je vždy po ruce, pokud se něco stane.

Co firma riskuje, když kyberbezpečnost podceňuje, nebo prostě neřeší? Jaké konkrétní problémy si tím může přivodit?

I když se situace mění pomalu k lepšímu, existuje v České republice stále mnoho firem, které kybernetickou bezpečnost řeší reaktivně, až když se něco stane, a nikoliv proaktivně včas, jak by tomu mělo správně být.

Vyjma změněné geopolitické situace je důležité zmínit výrazně rostoucí hrozby ze strany profesionálních kriminálních hackerských skupin, kterých je stále více, a jejichž útoky pocítilo mnoho českých firem. Na základě zkušeností si dokonce myslím, že tato hrozba je významnější. Často podceňovaných následkem kybernetického útoku jsou výpadky provozu, které mohou způsobit přerušení výrobních a dalších obchodních operací a negativně ovlivnit obchodní vztahy a dodavatelské řetězce. Tyto útoky jsou stále sofistikovanější a destruktivnější a obnova firmy se tak může protáhnout až na několik měsíců.

Není výjimkou ani kompletní zničení firemní infrastruktury a většiny dat, firma není schopna dávat výplaty, kompletně se zastaví výroba i skladové hospodářství a nefungují ani telefonní linky.

Pro spoustu lidí je pojem bezpečnosti příliš široký a abstraktní. Umíte doporučit nějaké „bezpečnostní minimum“, které by průmyslová firma měla mít?

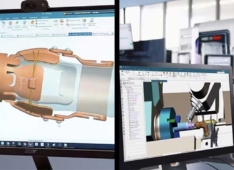

V průmyslové firmě existují obvykle současně IT a OT systémy (např. SCADA, DCS, SIS, PLC apod.), které bývají mnohdy vzájemně propojené. To znamená, že případné útoky mohou ovlivnit nejen IT infrastrukturu, ale i samotný výrobní provoz. Z hlediska kyberbezpečnosti by měly firmy mít následující opatření:

- Segmentace sítě: oddělení OT systémů od IT systémů, ideálně pomocí firewallů a demilitarizované zóny ke snížení rizika přenosu hrozeb mezi sítěmi. Dále je vhodné další rozdělení OT sítě na menší segmenty, které významně zvýší bezpečnost.

- Inventarizace zařízení a systémů: přesná evidence všech systémů a připojených zařízení a jejich pravidelná kontrola z hlediska zranitelností. Není možné kvalitně ochránit to, co firma ani neví, že má.

- Zálohování a obnova dat: pravidelné zálohování kritických systémů. Zálohy by měly být uloženy odděleně od provozní sítě a pravidelně testovány.

- Plán reakce na incidenty: vytvoření, pravidelná aktualizace a testování plánu reakce na incidenty specifického pro OT systémy. Tento plán by měl zahrnovat kroky k rychlé izolaci, zmírnění dopadů útoku a měl by obsahovat kroky vedoucí k obnově systémů.

- Přístupová práva a kontrola: každý uživatel systému má přístup pouze k tomu, co nezbytně potřebuje. Pro kritické systémy zavést ideálně více faktorovou autentizaci, aby se snížilo riziko neoprávněného přístupu.

- Kontrola vzdáleného přístupu: omezit a kontrolovat vzdálený přístup k OT systémům. Způsobů zajištění je dnes více.

- Logování a audit: zajištění pravidelného záznamu logů z kritických systémů a zařízení.

- Nepřetržité monitorování: implementace systému pro nepřetržité monitorování provozu v OT síti s detekcí anomálií a hrozeb.

- Patch management: pravidelná aplikace bezpečnostních aktualizací (patchů) pro OT i IT systémy. Pokud není možné aktualizace nasadit okamžitě, provádět hodnocení rizik a implementovat kompenzační opatření.

- Školení a testování zaměstnanců: pravidelná školení zaměřená na kybernetickou bezpečnost, která zahrnují specifika průmyslového prostředí.

- Bezpečnosti třetích stran: pravidelné hodnocení kybernetické bezpečnosti a implementace bezpečnostních požadavků pro dodavatele, kteří mají přístup k systémům, datům nebo jinak významně s firmou spolupracují.

- Ideální je vše propojit do Systému řízení kybernetické bezpečnosti, např. dle bezpečnostních norem řady IEC 62443.

Zanedlouho vstoupí v platnost nová směrnice NIS2. Co podle vás přinese?

Její hlavní přínos spočívá vertikálně ve zvýšení povinné úrovně ochrany a horizontálně rozšířením spektra do nařízení podléhajících sektorů. Toto rozšíření tak zahrnuje i organizace v oblastech průmyslu, které dříve nemusely kybernetickou bezpečnost povinně řešit.

Současně klade požadavky na dodavatelský řetězec společností a zavádí přísnější pravidla pro řízení kybernetických rizik a povinné včasné hlášení incidentů organizacemi. Aktuálně se jedná se o nekvalitnější směrnici kybernetické bezpečnosti, kterou Evropa kdy měla a zároveň nový Zákon kybernetické bezpečnosti je tím nejkvalitnějším zákonem, který jsme v této oblasti kdy měli.

Je podle vás NIS2 užitečným vodítkem i pro firmy, pro které není povinná?

Samozřejmě, i když množství firem není přímo regulováno touto směrnicí, mnohých z nich se může dotknout, jelikož jsou dodavateli do společností, kterých se NIS 2 přímo týká.

Nový český Zákon o kybernetické bezpečnosti vychází ze série standardů ISO 27001. Bude-li chtít firma s kybernetickou bezpečností začít, může tak následovat také tuto směrnici. Zavedením těchto standardů organizace nejen zvýší svou vlastní kybernetickou odolnost, ale také zlepší svou konkurenceschopnost a důvěryhodnost v očích obchodních partnerů a zákazníků.

Bezpečnost firem je ve státním zájmu, co stát dělá, aby firmám pomohl?

O kybernetickou bezpečnost se u nás primárně stará Národní úřad pro informační a kybernetickou bezpečnost. Na základě diskusí se zahraničními kolegy lze v porovnání uznat, že náš úřad dělá opravdu dobrou práci na poli osvěty kybernetické bezpečnosti, kdy nabízí mnoho školení a dalších materiálů volně k dispozici. K problematice NIS2 tento úřad udělal celé nové stránky shrnující všechny podstatné informace a jeho zástupci pravidelně veřejně komunikují novinky a aktuální stav tohoto zákona.

Z hlediska nového Zákona o kybernetické bezpečnosti lze vyzdvihnout strukturovanost vyhlášek o bezpečnostních opatření a to, jakým způsobem jsou snadno interpretovatelné a tedy pochopitelné.

Kde jsou naopak mezery, je nekvalitní kontrola. Častokrát se tak stává, že jsou opatření pouze na papíře, a to ještě v tom lepším případě. Kontrola kybernetické bezpečnosti by měla být v České republice mnohem důslednější.

_________________________________________________________________________________

Architekt bezpečnosti Ilja David

Většinu pracovních zkušeností nasbíral Ilja David v Německu, kde začal jako IS/IT Security Officer pro závody Nestlé v Evropě, Střední Asii a Africe. Následně působil jako seniorní expert kybernetické bezpečnosti v DNV, kde se zabýval architekturami kybernetické bezpečnosti pro sektory námořní dopravy, těžby ropy a zemního plynu. Další zkušenost má ze společnosti Airbus Defence and Space, kde mimo jiné vedl část projektu CyberSEAS zaměřeného na řízení kybernetických hrozeb pro inteligentní výrobu, distribuci, transformaci a spotřebu elektřiny.

V České republice spoluzaložil společnost Iron OT, která se věnuje průmyslové kybernetické bezpečnosti. Je aktivním členem International Society of Automation, podílející se na vývoji standardů pro automatizaci. Pokračuje také v doktorském studiu na Fakultě aplikované informatiky v Ústavu informatiky a umělé inteligence na Univerzitě Tomáše Bati ve Zlíně.